3. Основные понятия

Средство защиты информации Спрут IAM использует общепринятые концепции управления идентификацией и доступом пользователей. В данном разделе рассмотрены ключевые сущности, лежащие в основе системы безопасности, такие как субъекты доступа (пользователи, группы), объекты доступа (организации, ресурсы), а также действия, роли, сессии, факторы аутентификации и правила авторизации.

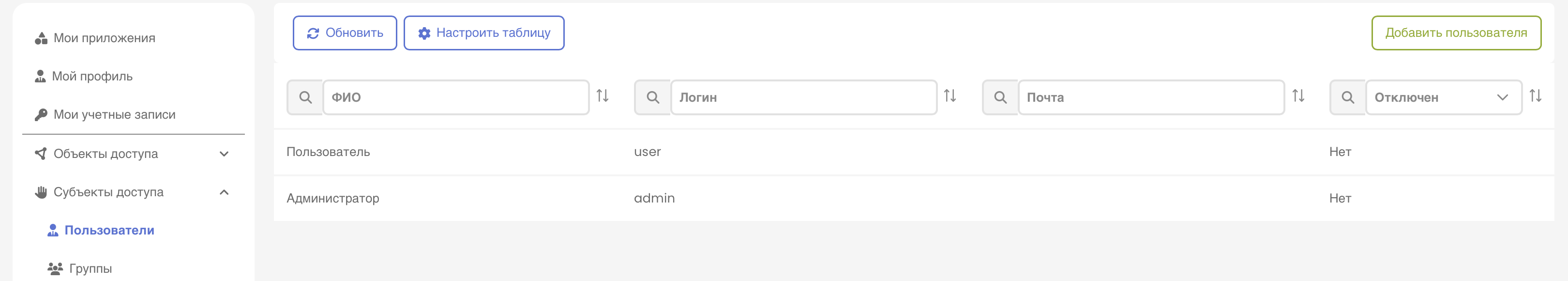

Субъекты доступа

Субъектом доступа называется лицо или процесс, действия которого регламентируются правилами разграничения доступа. В концепции продукта Спрут IAM субъекты доступа представлены в виде справочника Пользователей. В этом справочнике перечислены учётные записи, каждая из которых представляет конкретное лицо (физическое или юридическое) либо сервис (системный или прикладной). Пользователи обладают уникальными идентификаторами и могут аутентифицироваться в системе.

В справочнике пользователей можно вести учетные записи следующих видов:

Внутренние - сотрудники, операторы, в том числе привилегированные и непривилегированные, которые обычно привязаны к корпоративному домену, могут иметь широкий доступ к внутренним приложениям, порталам, ресурсам.

Внешние - партнеры, клиенты, в том числе неопределенный заранее круг лиц, которые могут получать учётные записи в соответствии с офертой или партнёрскими соглашениями, для ограниченного доступа к сервисам.

Сервисные - скрипты, микросервисы, в том числе системные или прикладные службы, которые используются для автоматизированных процессов или интеграционных задач.

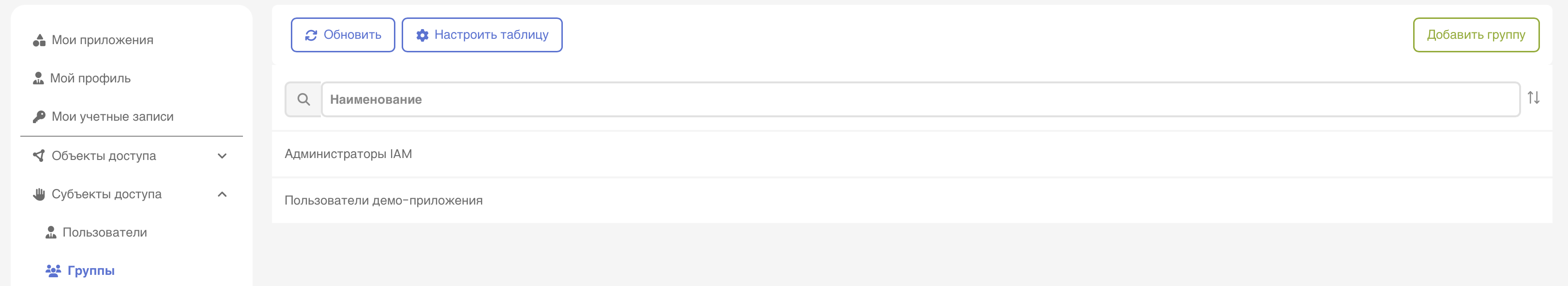

Группа пользователей — это логическое объединение нескольких пользователей, позволяющее назначать права доступа сразу всем участникам группы. В некоторых сценариях использования группы могут выступать в качестве функциональных «ролей», однако возможности механизма ролей в Спрут IAM гораздо шире.

Рекомендуется использовать механизм групп для достижения следующих эффектов:

Ускорение назначений - в сложных системах использование групп упрощает назначение разрешений пользователям. При этом группы могут быть организованы с точки зрения выполняемых функций (роли), доверенных активов (зоны), а также атомарных разрешений и запретов (политик).

Упрощение мониторинга - сотрудник, входящий в группу, наследует все права и разрешения этой группы. Поэтому при наличии большого количества различных прикладных подсистем, объектов доступа и разрешений, гораздо проще проверять вхождение пользователей в группы, чем отслеживать отдельные разрешения.

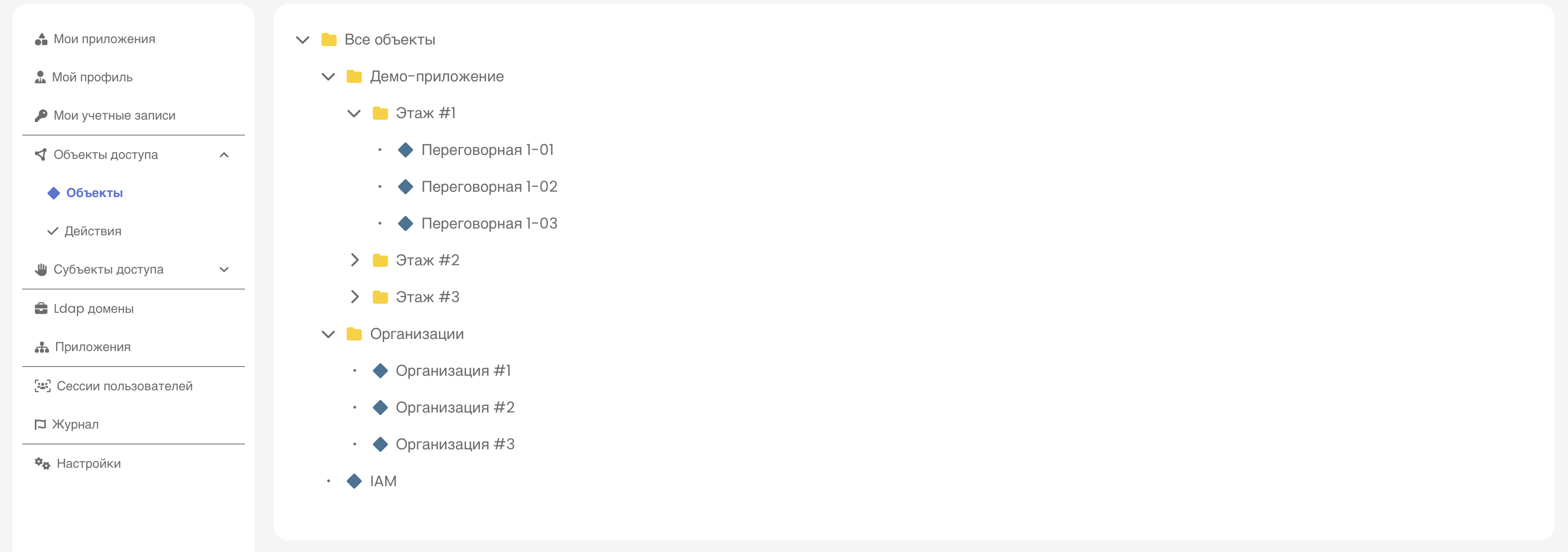

Объекты доступа

Объектом доступа называется единица информационного ресурса автоматизированной системы, доступ к которой регламентируется правилами разграничения доступа. В концепции продукта Спрут IAM объекты доступа представлены в виде иерархического справочника Объекты, наполнение которого управляется самими защищаемыми приложениями.

В справочнике объектов можно хранить защищаемые ресурсы следующих видов:

Информация - файлы, документы, справочники, веб-страницы, приложения, электронные сообщения.

ИТ-ресурсы - аппаратные средства, виртуальные машины, сетевые ресурсы, автоматизированные рабочие места.

Бизнес-объекты - любые сущности, отражаемые в учетных системах, доступ к которым необходимо защитить.

Особым видом объекта доступа является Организация. В рамках Спрут IAM организации используются для привязки пользователей к организационной структуре и последующего назначения "локальных администраторов", имеющих ограниченное право на ведение справочника Пользователей в рамках одной или нескольких выбранных организаций.

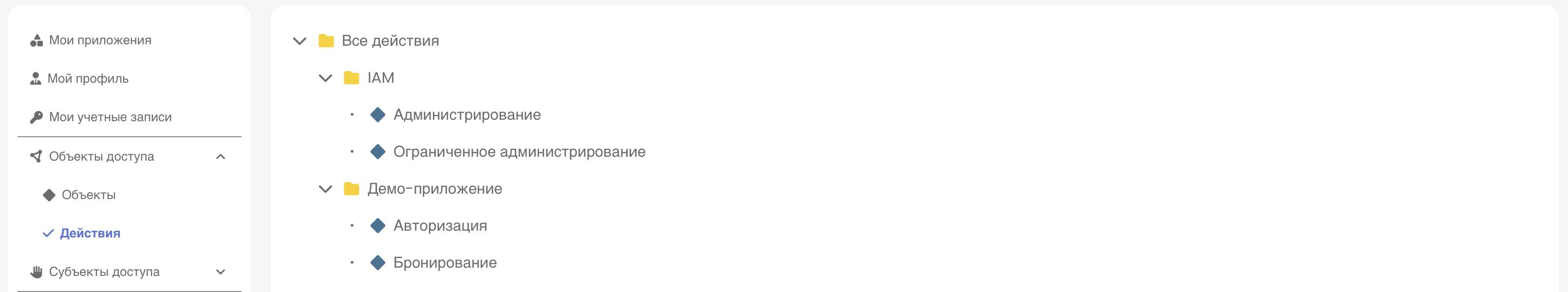

Действия над объектами доступа представляют собой классификатор видов доступа к информации, в частности: ознакомление с информацией, её обработка, копирование модификация или уничтожение. Иначе говоря это операции, которые можно совершать над объектами. Правила доступа субъектов доступа к объектам доступа можно детализировать в разрезе справочника действий, наполнение которого также управляется защищаемыми приложениями.

Разделение объектов доступа на объекты и действия является произвольным. Решение о принципах такого разделения должны приниматься бизнес-аналитиками в рамках выбранной предметной области, с учетом минимизации действий по настройке политик безопасности и назначения конкретных прав доступа. Независимо от способа организации справочника объектов и действий, результирующие права доступа (permissions) представляют собой перечень всех допустимых действий над всеми допустимыми объектами.

Политики доступа

Ролевая модель доступа (RBAC, role-based access control) — это способ логического объединения разрешений, предназначенный для упрощения управления правами доступа пользователей, использующий понятие "Роль". Удобно использовать в случаях, когда роли соответствуют наборам функциональных обязанностей сотрудников.

Ролевая модель доступа может быть настроена в Спрут IAM с помощью справочника действий, либо в более сложных случаях с помощью справочника групп пользователей.

Дискреционная модель доступа (DAC, discretionary access control) — это принцип логического разделение прав доступа на объекты и действия над ними таким образом, что право доступа назначается пользователю с указанием конкретных объектов. При этом назначением прав доступа к объекту занимается владелец объекта.

Дискреционная модель доступа может быть настроена в Спрут IAM с помощью справочника объектов. При этом список объектов может пополняться вручную из интерфейса Спрут IAM, либо динамически через API. Особым сценарием дискреционного доступа является механизм "локальных администраторов", работающий со справочником "Организации".

Мандатное управление доступом (MAC, mandatory access control) — это способ организации доступа, основанный на присваиваемых метках конфиденциальности (грифах или уровнях доступа). Логика назначения меток доступа объектам определяется бизнес-логикой прикладного программного обеспечения.

С помощью Спрут IAM можно реализовать мандатное управление доступом. При этом следует учитывать, что бизнес-логика присвоения меток управляется приложением, поэтому для корректного встраивания проверок прав доступа потребуется разделить действия по назначению меток и использованию объектов.

Процедуры доступа

Процесс получения доступа пользователя к защищаемому ресурсу состоит из нескольких важных процедур:

Идентификация — процедура, в результате выполнения которой для субъекта идентификации выявляется его идентификатор, однозначно определяющий этого субъекта в информационной системе.

Аутентификация — процедура проверки подлинности, например проверка подлинности пользователя путем сравнения введенного им пароля с паролем, сохраненным в базе данных.

Авторизация — предоставление определенному лицу или группе лиц прав на выполнение определенных действий в информационной системе.

Идентификация субъекта доступа означает процедуру присвоения идентификатора, а также последующее сравнение предъявляемого идентификатора с перечнем присвоенных идентификаторов. Суть процедуры - определить кто именно пытается получить доступ к информационной системе.

Идентификатором пользователя в Спрут IAM может выступать логин, электронная почта, идентификатор в домене или стороннем сервисе аутентификации (ЕСИА, СберID, ЯндексID, VK ID), а также сертификаты электронной подписи и токены WebAuthn. Перечисленные методы идентификации используются в рамках первого фактора аутентификации.

Аутентификация субъекта доступа означает процедуру проверки принадлежности предварительно идентифицированному субъекту доступа предъявленного им идентификатора, то есть подтверждение подлинности. Суть процедуры - убедиться, что идентифицированный пользователь именно тот за кого себя выдает.

Если политикой безопасности допускается один фактор аутентификации, то для прохождения процедуры аутентификации пользователю достаточно предъявить секрет, связанный с выбранным фактором идентификации, то есть пароль, токен или ключ биометрии. При использовании двухфакторной аутентификации добавляется код OTP/TOTP.

Авторизация означает процедуру определения конкретного набора разрешений, ассоциированных с пользователем, успешно прошедшим аутентификацию. Суть процедуры - понять какие именно действия может совершать в системе успешно аутентифицированный пользователь.

В простейшем случае, не требующем доработки прикладного программного обеспечения, авторизованный пользователь имеет право на вход в защищаемую подсистему и совершение в ней любых предусмотренных действий. В более сложных случаях структура набора разрешений может гибко настраиваться под требования защищаемой подсистемы.

Информация об идентификаторе успешно аутентифицированного пользователе хранится в сессии веб-приложения в виде локальных данных браузера (cookies). Информация о разрешениях пользователя, ассоциированная с идентификатором активной сессии, устанавливается в ходе авторизации и хранится на сервере приложения.

Процедуры получения доступа в Спрут IAM могут быть настроены таким образом, чтобы управление данными активной сессии выполнялось средствами прокси-сервиса. При этом для доступа к нескольким приложениям в гетерогенной системе будет поддерживаться несколько независимых сессий, при том что процедуру аутентификации не нужно будет повторять каждый раз (принцип SSO, single sign-on).